شارژ کارتریج 05a و 80a

آموزش شارژ کارتریج های 05A – 80A – Hp 2035 – 2055 – 401

آموزش شارژ كارتريج پرينتر ليزري HP مدلهاي 2035 و 2055:

• قبل از اقدام به شارژ كارتريج، يكبار كليه مراحل را تا انتها مرور كنيد.

– توسط يك مته سايز 2.5 سوراخي در حفره مستطيل شكل كوچك پشت مخزن تونر سوخته ايجاد كنيد تا به پين دسترسي پيدا كنيد (شكل 1 و 2).

(1) (2)

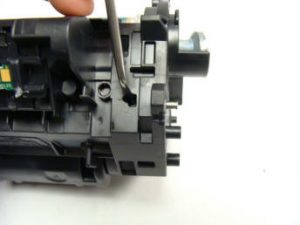

– با استفاده از يك پيچ گوشتي تخت كوچك پين را به سمت بيرون فشار دهيد (شكل 3). همينكه سر پين خارج شد با استفاده از انبردست يا سيمچين آنها را بيرون بكشيد.

– همين عمل را براي بيرون كشيدن پين در سمت ديگر انجام دهيد (شكل 4).

(3) (4)

– دو نيمه كارتريج را از يكديگر جدا كنيد (شكل 5).

– توسط يك پيچ گوشتي تخت كه بين انتهاي درام و ديواره داخلي كارتريج قرار دادهايد محور درام را به آرامي به سمت بيرون فشار دهيد تا سر محور خارج شود (شكل 6).

هشـدار: درام، حساسترين قطعه كارتريج است كه عمل چاپ را انجام ميدهد. هنگام كار با آن مراقب باشيد ضربه نخورد.

(5) (6)

– توسط يك دم باريك محور درام را بگيريد و بيرون بكشيد (شكل 7).

– با دقت درام را از سر بدون چرخ دنده بلند كنيد و آن را به بيرون بلغزانيد تا خارج شود (شكل 8). درام را جايي دور از نور نگهداري كنيد.

(7) (8)

– PCR را از جاي خود خارج كنيد (شكل 9). گريسهاي شفت PCR را با دستمال كاغذي تميز كنيد و مراقب باشيد گريس با بدنه PCR تماس پيدا نكند. سپس PCR را توسط يك دستمال بدون پرز تميز كنيد.

– دو پيچ وايپر بليد (wiper blade) را باز كنيد (شكل 10).

(9) (10)

– وايپر بليد را برداريد (شكل 11). در صورت امكان آن را با دستگاه دمنده هوا تميز كنيد. لبه پلاستيكي وايپر بليد را با دست يا دستمال تميز نكنيد؛ فقط هوا بگيريد.

– تونر سوختههاي داخل مخزن را خالي كنيد و با هواي فشرده تميز كنيد.

– وايپر بليد را در جاي خود قرار دهيد و دو پيچ آن را ببنديد (شكل 12).

(11) (12)

– توسط گوش پاككن محل نشستن PCR را تميز كنيد. چنانچه به گريس هدايت كننده برق (معمولاً سياه رنگ است) دسترسي داريد جايگاه سياه رنگ PCR را به آن آغشته كنيد. PCR را در جاي خود نصب كنيد (شكل 13).

– اگر به گريس حرارت بالاي Molykote 44 سبك يا Molykote X56020 دسترسي داريد محل نگهدارنده چرخ دنده درام را اندكي به آن آغشته كنيد (شكل 14).

(13) (14)

– درام را با دقت در جاي خود نصب كنيد. براي اين كار ابتدا چرخ دنده درام را در محل خود قرار دهيد و در سمت ديگر، محور درام را جا بزنيد

(شكل 15 و 16). درام را 3-2 دور در جاي خود بچرخانيد. جهت چرخاندن درام: چنانچه از سمت چرخ دنده درام نگاه كنيد جهت چرخش درام بايد خلاف جهت حركت عقربههاي ساعت باشد.

در اين حالت درام بايد آزادانه در جاي خود بچرخد. اگر درام حين چرخش از ابتدا گير ميكند كمي تونر روي سطح آن بماليد و مجدداً درام را بچرخانيد تا روان بگردد. نيم تنه درام را دور از نور به كناري بگذاريد.

(15) (16)

– درپوش سمت برق رسان به مخزن تونر جوش پلاستيك داده شده است. توسط يك كاتر، دو برجستگي جوش پلاستيك روي درپوش را ببريد (شكل 17).

– توسط مته سايز 2.5 دو سوراخ به عمق تقريباً 6 ميليمتر در مركز دو نقطه جوش ايجاد كنيد (شكل 18).

(17) (18)

– تيغهاي (مثل تيغه چاقو يا كاتر) بين مخزن تونر و درپوش برق رسان در مجاورت جوش پلاستيك قرار دهيد و با آرامي و دقت فشار دهيد تا جوش پلاستيك بشكند (شكل 19).

– يك پيچ گوشتي تخت بين مخزن تونر و درپوش قرار دهيد و به آرامي فشار دهيد تا جوش پلاستيك دوم نيز بشكند (شكل 20) و درپوش را خارج كنيد.

(19) (20)

– انتهاي غلطك مغناطيسي را بگيريد و آن را بالا بياوريد (شكل 21). با دقت غلطك را بيرون بكشيد كه در اين هنگام چرخ دنده كوچك سر غلطك خارج ميشود. چرخ دنده آزاد شده سر غلطك را از جاي خود خارج كنيد (شكل 22)

– دو بوش پلاستيكي سياه رنگ و سفيد رنگ را از دو طرف غلطك برداريد و تميز كنيد. غلطك مغناطيسي را نيز ابتدا با هواي فشرده و سپس با دستمال بدون پرز تميز كنيد.

(21) (22)

– دو پيچ دكتر بليد (doctor blade) را باز كنيد (شكل 23). ابتدا زائدههاي پلاستيكي سفيد رنگ را برداريد، سپس دكتر بليد را از جاي خود خارج كنيد. (شكل 24).

(23) (24)

– داخل مخزن تونر را توسط هواي فشرده تميز كنيد و به مقدار مورد نياز تونر داخل مخزن بريزيد (حدود 140 گرم كه به نوع تونر نيز بستگي دارد). براي اين كار ابتدا تونر را در قوطي خود خوب تكان دهيد. سپس آن را داخل يك كيسه پلاستيكي كوچك بريزيد و از كيسه پلاستيكي به آرامي در مخزن خالي كنيد.

– دكتر بليد را توسط هواي فشرده تميز كنيد و در جاي خود قرار دهيد. زائدههاي پلاستيكي را در دو طرف بليد قرار دهيد و پيچها را ببنديد.

– بوشهاي پلاستيكي را در دو طرف غلطك مغناطيسي قرار دهيد: بوش سفيد در سمت چرخ دنده و بوش سياه در طرف ديگر.

– چرخ دنده سر غلطك را در جاي خود (پشت بازوي سفيد رنگ) قرار دهيد. غلطك مغناطيسي را روي مخزن تونر قرار دهيد. پخ انتهاي غلطك و پخ چرخ دنده را در يك امتداد قرار دهيد و غلطك را با احتياط به چرخ دنده وارد كنيد (شكل 25)

– درپوش را در جاي خود قرار دهيد. توسط دو پيچ متناسب با سوراخهاي ايجاد شده، درپوش را به مخزن تونر پيچ كنيد (شكل 26).

توجه: اين پيچها از نوع خودكار هستند و نيازي به ايجاد قلاويز در مخزن تونر نميباشد؛ شبيه پيچهايي كه در چوب پيچيده ميشود.

(25) (26)

– نيم تنه تونر و نيم تنه درام را به هم متصل كنيد. دو پين كارتريج را با دقت در جاي خود نصب كنيد (شكل 27).

– چيپ كارتريج را عوض كنيد. براي اين كار زائدههاي پلاستيكي دو طرف چيپ را ببريد و چيپ را دربياوريد و چيپ جديد را در جاي چيپ قبلي نصب كنيد (شكل 28).

– كارتريج آماده نصب در پرينتر است. چنانچه مراحل فوق را با حوصله و دقت انجام داده باشيد و از تونر درجه يك استفاده كرده باشيد پس از پرينت با كارتريج شارژ شده خود را تحسين خواهيد كرد. موفق باشيد!

(27) (28)

N چنانچه نياز به تعويض درام داريد به شكل زير عمل كنيد:

– محور توپي فلزي درام را با يك دم باريك بگيريد و به سمت بيرون بكشيد تا خارج شود (شكل 29 و 30)

(29) (30)

– درام جديد را در كارتريج قرار دهيد و پس از مطابقت برجستگيهاي فلزي سر توپي با شكافهاي پلاستيكي سر درام، توسط دم باريك توپي را محكم به سمت داخل فشار دهيد تا جا بيفتد (شكل 31 و 32).

نكتـه: ممكن است راحتتر باشيد عمليات فوق را پس از خارج كردن درام از كارتريج انجام دهيد.

(31) (32)

يادآوري چند نكته:

• كارتريج پرينتر HP 2035 و HP 2055 داراي شماره فني CE505A ميباشد.

• همواره از تونر درجه يك – ترجيحاً آمريكايي – استفاده كنيد. استفاده از تونرهاي نامرغوب درجه 2 و 3 چيني و برچسب ژاپن (كه در اصل ژاپني نيست) كيفيت چاپ پايينتر و بعضاً غير قابل قبولي دارد.

• در نرمافزار درايور كليه پرينترهاي ليزري HP گزينهاي تحت عنوان Density وجود دارد كه توسط آن ميتوانيد شدت كم رنگ و پر رنگ بودن چاپ را تنظيم كنيد. Density عددي بين 1 تا 5 ميباشد كه با 1 كم رنگترين و با 5 پر رنگترين پرينت را خواهيد داشت. پيش فرض Density عدد 3 ميباشد. پس از شارژ كارتريج چنانچه پرينت اندكي كم رنگ است، Density را روي 4 يا 5 تنظيم كنيد. بديهي است Density بالاتر تونر بيشتري مصرف ميكند.

برای خرید کارتریج های اصلی و طرح به سایت www.parstoner.com مراجعه و بعد از برسی قیمت ها خرید خود را انجام دهید.

آخرین دیدگاهها